我受到以太坊ERC-20假代币地址投毒攻击记录一下大家谨防上当受骗

2025年09月06日 20:38:05 · 本文共 1,071 字阅读时间约 3分钟 · 1,501 次浏览

今天下午突然收到我的以太坊地址交易监控警告信息,我有两笔转出交易,我当时就蒙了,我啥也没干啊,不是我操作的,难道我的钱包被盗了?赶紧查看一下这个交易做了什么。上V站求助以后学习到这是【假地址投毒】攻击,跟大家学习分享一下。

事件经过

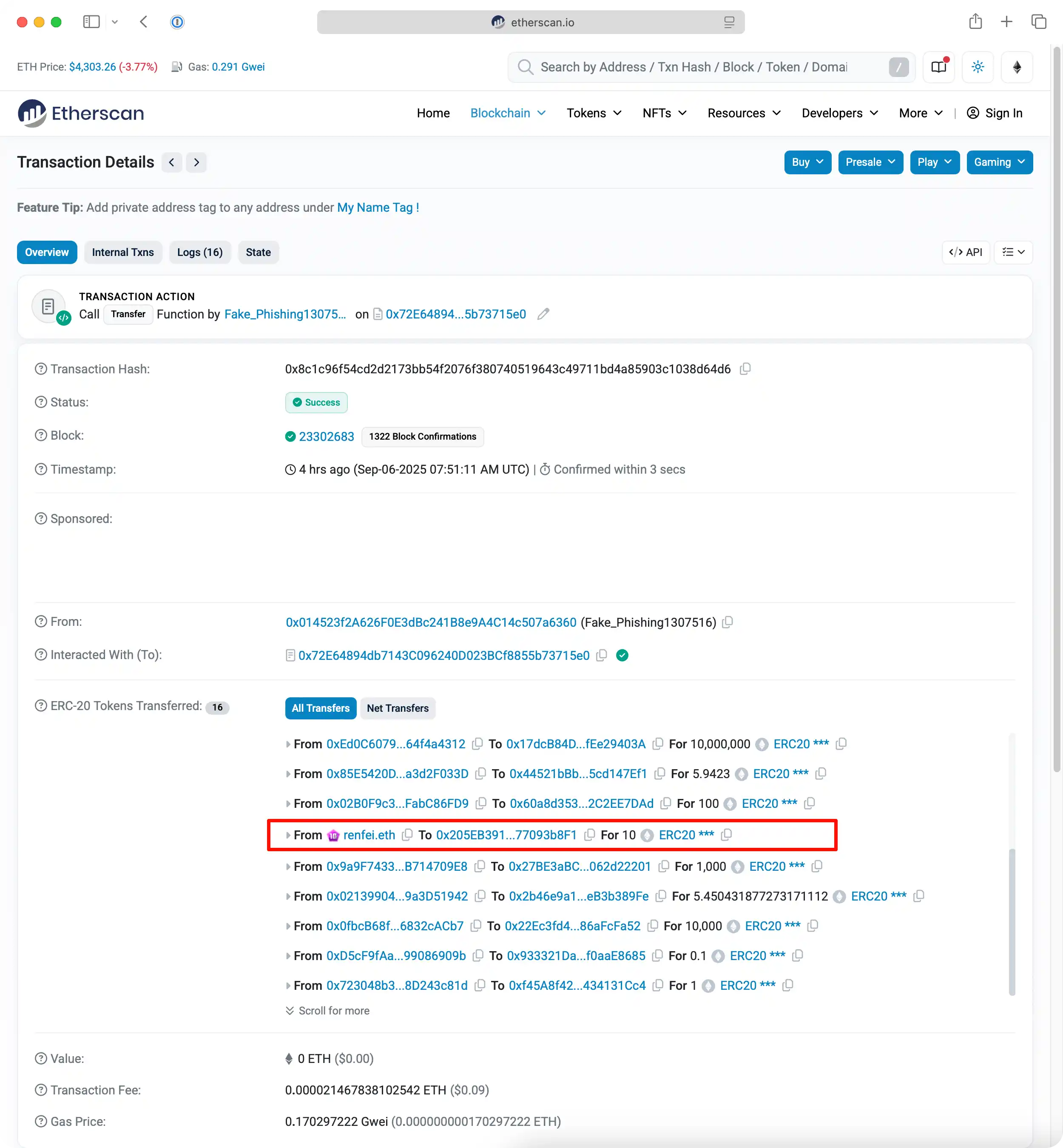

下午突然收到两条我的以太坊地址交易监控警告信息,为了叙事清晰,我下面只拿出其中一条交易进行解析。我赶紧去查看这两笔交易,其中一笔交易:0x8c1c96f54cd2d2173bb54f2076f380740519643c49711bd4a85903c1038d64d6 的详情是:

- 发起方:0x014523f2A626F0E3dBc241B8e9A4C14c507a6360

- 执行合约:0x72E64894db7143C096240D023BCf8855b73715e0

- ERC-20 代币转移:发送方 renfei.eth 接收方 0x205EB391A7A6B8747b893c67355845F77093b8F1 For 10 ERC-20: USDC (USDC)

我的账户也确实显示,我给 0x205EB391A7A6B8747b893c67355845F77093b8F1 转出了 10 USDC (USDC),我当时有点懵,这两笔 10U 的转账应该不成功啊,因为我的余额没有 20U 啊?

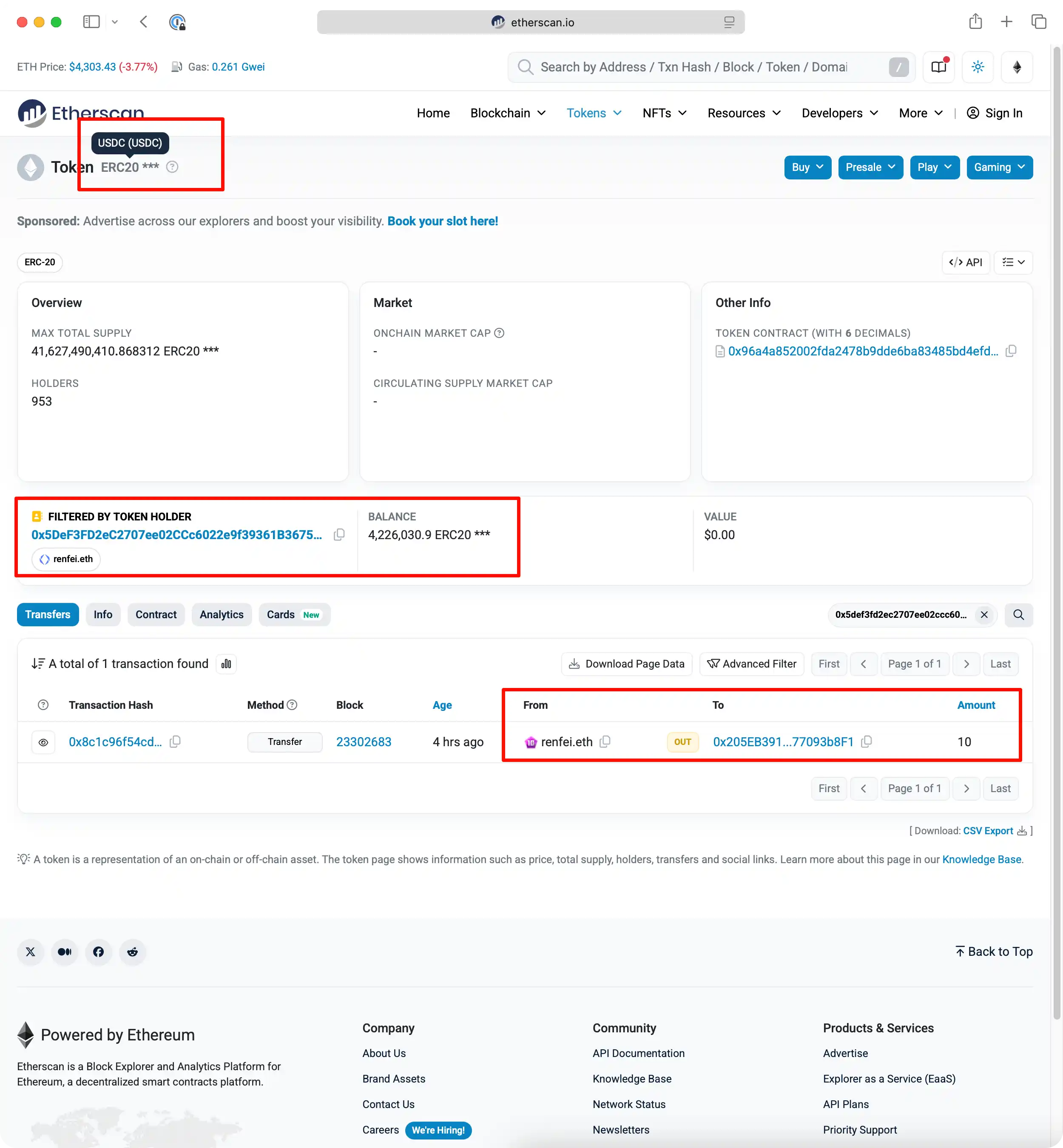

点击 Token是:0x96a4a852002fda2478b9dde6ba83485bd4efdac4,自己声称叫 USDC,但是后面没有绿对号,显示我账户上有:460,282.2 USDC,擦,我咋不知道我有这么多钱。

攻击分析

在这两笔之前,我有一个真实的交易,是我自己发起的转账,金额也是 10U,我转给了:0x205E94337bC61657b4b698046c3c2c5C1d2Fb8F1,咱们记住这个真实地址,然后再看看这两笔:

- 接收方 0x205EB391A7A6B8747b893c67355845F77093b8F1 For 10 ERC-20: USDC (USDC)

- 接收方 0x205E6815c2A51475E687124Efb77f0f1EE73b8f1 For 10 ERC-20: USD Coin (USDC)

发现了什么?他们开头都是 0x205E,结尾都是 b8F1,黑客构造了两个假的交易但是跟真的很像,我们知道地址显示时一般只显示前面和后面,黑客就在赌,下一次你转账的时候,你会从转账记录中直接复制地址,这样你就转到了黑客的钱包中。

攻击原理

真实转账需要私钥签名,但是智能合约代码里日志 (Event Log) 可以随便写,所以黑客构建了一个自己的假Token、假合约,然后在合约代码里直接写:emit Transfer(假装的from, 假装的to, 假装的value);这条日志会被永久记录在链上,浏览器 (Etherscan) 会按照 ERC20 的标准,把它显示在 Token Transfers 栏,像是真的转账。

然后你说假的地址怎么构建成跟真的差不多?其实我们的以太坊钱包可以生成很多地址,无限多个,然后找符合前后的就是了。

比如,我用GPU生成了无数多个钱包地址,然后找了个我喜欢的地址:0x000000000000dD757d6566a60534a3B9c3D98F79,这个也是我的钱包地址,随机碰撞的速度只要够快,很快就会找到符合条件的地址了。

如何防御

- 看交易签名不是自己,大概率不是真的,虽然也有合约授权的情况,自己去 revoke.cash 查下授权就行

- 看到陌生的代币,不要理会,不要尝试转出,不要去网络上询问和相信别人的解决方案

- 每次交易时不从历史交易中复制地址,而是从你要操作的地方发起,最好用 ENS 域名

- 无论何时,不要输入自己的助记词和私钥

- 这种「伪造日志」是视觉诈骗,不会直接偷走你的币

版权声明:本文为博主「任霏」原创文章,遵循 CC BY-NC-SA 4.0 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.renfei.net/posts/1626402130325676133

相关推荐

猜你还喜欢这些内容,不妨试试阅读一下以下内容均由网友提交发布,版权与真实性无法查证,请自行辨别。

-

ETH

renfei.eth

-

renfei.sol

-

- 前后端分离项目接口数据加密的秘钥交换逻辑(RSA、AES)

- OmniGraffle 激活/破解 密钥/密匙/Key/License

- CleanMyMac X 破解版 [TNT] 4.6.0

- OmniPlan 激活/破解 密钥/密匙/Key/License

- 人大金仓 KingbaseES V8 R3 安装包、驱动包和 License 下载地址

- Parallels Desktop For Mac 16.0.1.48911 破解版 [TNT]

- Redis 未授权访问漏洞分析 cleanfda 脚本复现漏洞挖矿

- Parallels Desktop For Mac 15.1.4.47270 破解版 [TNT]

- Sound Control 破解版 2.4.2

- 向谷歌搜索引擎主动推送网页的教程 Google Indexing API 接口实现

- 博客完全迁移上阿里云,我所使用的阿里云架构

- 微软确认Windows 10存在bug 部分电脑升级后被冻结

- 大佬们在说的AQS,到底啥是个AQS(AbstractQueuedSynchronizer)同步队列

- 比特币(BTC)钱包客户端区块链数据同步慢,区块链数据离线下载

- Java中说的CAS(compare and swap)是个啥

- 小心免费主题!那些WordPress主题后门,一招拥有管理员权限

- 强烈谴责[wamae.win]恶意反向代理我站并篡改我站网页

- 讨论下Java中的volatile和JMM(Java Memory Model)Java内存模型

- 新版个人网站 NEILREN4J 上线并开源程序源码

- 我站近期遭受到恶意不友好访问攻击公告