WordPress垃圾评论为什么拦不住?

2014年01月10日 15:20:46 · 本文共 1,204 字阅读时间约 4分钟 · 24,094 次浏览

在博客被搜索引擎收录之后,wordpress垃圾评论也就随之而来,这个问题相当普遍,虽然用Akismet可以拦截掉,但Akismet有一定的误拦几率,时不时还得去翻翻垃圾箱,也是很烦人的。

有的朋友则选择验证码,但是使用非官方的插件总会有导致不稳定的风险,而且现在机器识别验证码已经越来越强了,几乎拦不住他们。

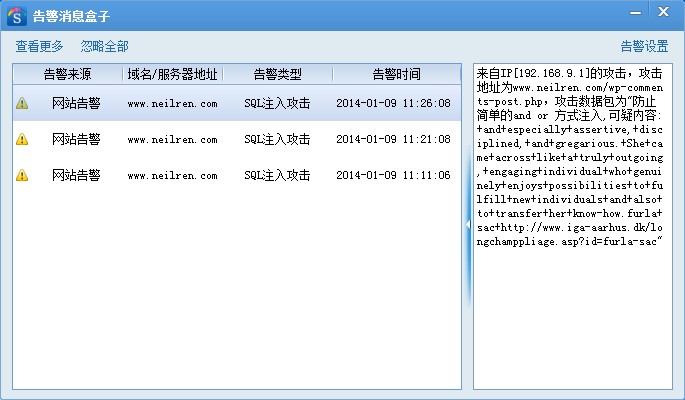

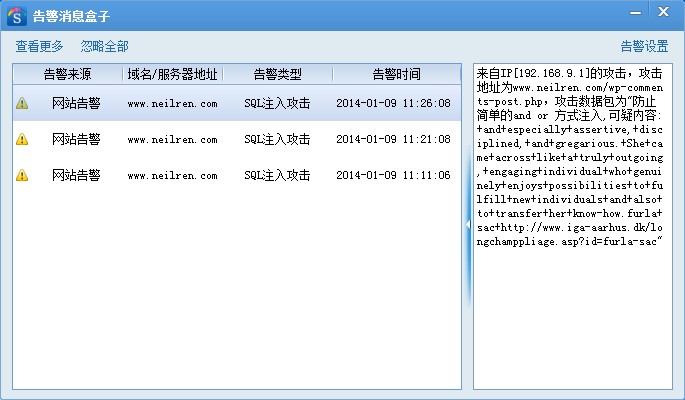

在博客从虚拟主机搬到VPS后,对网站的监控更全面,更方便了,同时博主也发现一个问题,总有向wp-comments-post.php文件提交的post请求被网站安全狗拦截,而提交的内容,就是垃圾评论。

原来他们根本没去用按钮,而是直接向wp-comments-post.php通过POST方式提交数据,那我们怎么防范呢?如果把那些提交参数的名字修改掉就可以很大程度上过滤掉垃圾评论(并不严格,要是那些自动评论的软件采用页面自动分析等手段获得input的name属性就无效了,不过我觉得它们没有那么智能)。

修改方法如下:

1.修改html表单(找到你所使用的主题目录下的comments.php文件,打开并编辑)

比如我就将input的name属性都加上了hz-hc-前缀,并修改id属性,大家可以随心所欲修改。

[code lang="html"]<input type=”text” name=”hz-hc-arg0″ id=”arg0″ …/>

<input type=”text” name=”hz-hc-arg1″ id=”arg1″ …/>

<input type=”text” name=”hz-hc-arg2″ id=”arg2″ …/>

<textarea name=”hz-hc-arg3″ id=”arg3″ …/>[/code]

2.修改后台(找到wordpress根目录中的wp-comments-post.php,打开并编辑)

$POST["XXX"]中XXX的就是上面html表单中你自己制定的input的name

[php]$comment_author = (isset($_POST["hz-hc-arg0"])) ? trim(strip_tags($_POST["hz-hc-arg0"])) : null;

$comment_author_email = (isset($_POST["hz-hc-arg1"])) ? trim($_POST["hz-hc-arg1"]) : null;

$comment_author_url = (isset($_POST["hz-hc-arg3"])) ? trim($_POST["hz-hc-arg2"]) : null;

$comment_content = (isset($_POST["hz-hc-arg3"])) ? trim($_POST["hz-hc-arg3"]) : null;[/php]

修改好之后还需要去修改主题的js文件,比如我用的mystique主题就是修改jquery.mystique.js文件,查找target_id=”#comment”;修改成上面定义的input的id,target_id=”#arg3″;这样就搞定了,不用任何插件。

-------------------------------------

还有一种方法是将这个文件改名,让机器人找不到提交的入口,我更喜欢这种方法。

将博客根目录下面的wp-comments-post.php改名,改成什么都可以,比如 no-comments-post.php

打开主题的里面的comments.php,找到代码里面的 wp-comments-post.php ,将其改为 no-comments-post.php

改的名字跟之前修改的名字一样就行了,建议改的不要这么规则,防止垃圾评论发布机制升级通过什么正则匹配来猜某些类似的地址。

商业用途请联系作者获得授权。

版权声明:本文为博主「任霏」原创文章,遵循 CC BY-NC-SA 4.0 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.renfei.net/posts/1000138

版权声明:本文为博主「任霏」原创文章,遵循 CC BY-NC-SA 4.0 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.renfei.net/posts/1000138

相关推荐

猜你还喜欢这些内容,不妨试试阅读一下

评论与留言

以下内容均由网友提交发布,版权与真实性无法查证,请自行辨别。

打赏

-

ETH

renfei.eth

-

renfei.sol

-

热评文章

- 前后端分离项目接口数据加密的秘钥交换逻辑(RSA、AES)

- OmniGraffle 激活/破解 密钥/密匙/Key/License

- Redis 未授权访问漏洞分析 cleanfda 脚本复现漏洞挖矿

- CleanMyMac X 破解版 [TNT] 4.6.0

- OmniPlan 激活/破解 密钥/密匙/Key/License

- 人大金仓 KingbaseES V8 R3 安装包、驱动包和 License 下载地址

- Parallels Desktop For Mac 16.0.1.48911 破解版 [TNT]

- Parallels Desktop For Mac 15.1.4.47270 破解版 [TNT]

- Sound Control 破解版 2.4.2

- CleanMyMac X 破解版 [TNT] 4.6.5

热文排行

- 博客完全迁移上阿里云,我所使用的阿里云架构

- 微软确认Windows 10存在bug 部分电脑升级后被冻结

- 大佬们在说的AQS,到底啥是个AQS(AbstractQueuedSynchronizer)同步队列

- 比特币(BTC)钱包客户端区块链数据同步慢,区块链数据离线下载

- Java中说的CAS(compare and swap)是个啥

- 小心免费主题!那些WordPress主题后门,一招拥有管理员权限

- 强烈谴责[wamae.win]恶意反向代理我站并篡改我站网页

- 讨论下Java中的volatile和JMM(Java Memory Model)Java内存模型

- 新版个人网站 NEILREN4J 上线并开源程序源码

- 我站近期遭受到恶意不友好访问攻击公告